Программный токен LS11CLOUD

может быть использован

в следующих продуктах

(нажмите, чтобы скачать):

Браузер RedFox

Браузер RedFox

Почтовый клиент RedFoxMail

Почтовый клиент RedFoxMail

Утилита P11Conf

Утилита P11Conf

Утилита P11GuiNSS

Утилита P11GuiNSS

Облачный токен LS11CLOUD

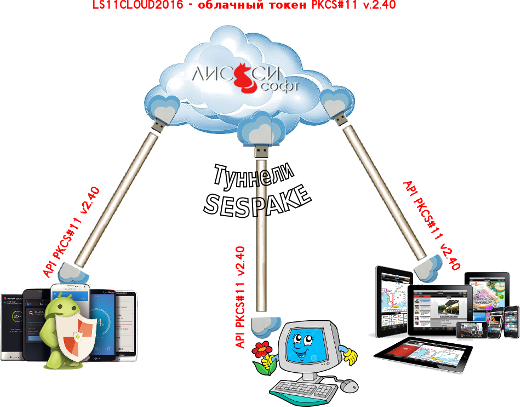

Облачный токен LS11CLOUD - это размещаемое в сети на доверенном сервере хранилище персонифицированных криптографических токенов PKCS#11, в которых хранятся ключи, сертификаты и другие криптографические объекты пользователей. Доступ к облачному токену осуществляется с помощью библиотеки ls11cloud со стандартным программным интерфейсом PKCS#11 v2.40. Наряду с традиционными российскими криптографическими алгоритмами ГОСТ 28147-89, ГОСТ Р 34.11-94, ГОСТ Р 34.10-2001, облачный токен поддерживает и новые алгоритмы ГОСТ Р 34.10-2012, ГОСТ Р 34.11-2012, ГОСТ Р 34.12-2015, ГОСТ Р 34.13-2015, а также многие другие сопутствующие алгоритмы, рекомендованные Техническим комитетом по стандартизации "Криптографическая защита информации" (ТК 26).

Облачный токен LS11CLOUD - это размещаемое в сети на доверенном сервере хранилище персонифицированных криптографических токенов PKCS#11, в которых хранятся ключи, сертификаты и другие криптографические объекты пользователей. Доступ к облачному токену осуществляется с помощью библиотеки ls11cloud со стандартным программным интерфейсом PKCS#11 v2.40. Наряду с традиционными российскими криптографическими алгоритмами ГОСТ 28147-89, ГОСТ Р 34.11-94, ГОСТ Р 34.10-2001, облачный токен поддерживает и новые алгоритмы ГОСТ Р 34.10-2012, ГОСТ Р 34.11-2012, ГОСТ Р 34.12-2015, ГОСТ Р 34.13-2015, а также многие другие сопутствующие алгоритмы, рекомендованные Техническим комитетом по стандартизации "Криптографическая защита информации" (ТК 26).

Многие браузеры (Firefox, GoogleChrome и т.д.), почтовые клиенты (Thunderbird, KMail и другие) и другие программы, работающие с документами (например, LibreOffice), используют криптографические токены /смарткарты стандарта PKCS#11 для выполнения криптографических операций. В первую очередь речь идет, конечно, об электронной подписи и шифровании документов. Доступ к токенам осуществляется посредством библиотек, поддерживающих стандарт PKCS#11 v.2.40. Для доступа к облачному токену LS11SWCloud разработана библиотека ls11cloud, которая поддерживает стандартный интерфейс PKCS#11 v.2.40. Основным назначением данной библиотеки является использование (встраивание) в различных программных системах персональных облачных токенов:

Персональный облачный токен можно использовать на любом компьютере, с которого была проведена регистрация в облачном токене. При каждом подключении к токену в облаке сетевой трафик шифруется одноразовыми ключами, выработанными на пароле с помощью протокола SESPAKE, рекомендованного ТК 26. Закрытые ключи с атрибутами неизвлекаемости никогда не покидают сервер. PIN-код для доступа к объектам токена известнен только владельцу облачного токена и только он может получить доступ к закрытым ключам. Пароль SESPAKE и значения PIN никак не связаны между собой. Пароль SESPAKE используется для двусторонней аутентификации пользователя и сервера. А значения PIN предназначены для доступа к токену. Использование пароля SESPAKE и PIN усиливает безопасность облачного токена.

Библиотека и вспомогательные утилиты устанавливаются инсталлятором

на компьютере пользователя. Ссылки для скачивания инсталляторов для различных платформ приведены в конце страницы.

Порядок установки библиотеки, регистрации пользователя на сервере и конфигурирования токена более подробно описан в документации.

Настоятельно рекомендуется ознакомиться с документацией, прежде чем запускать инсталлятор на выполнение.

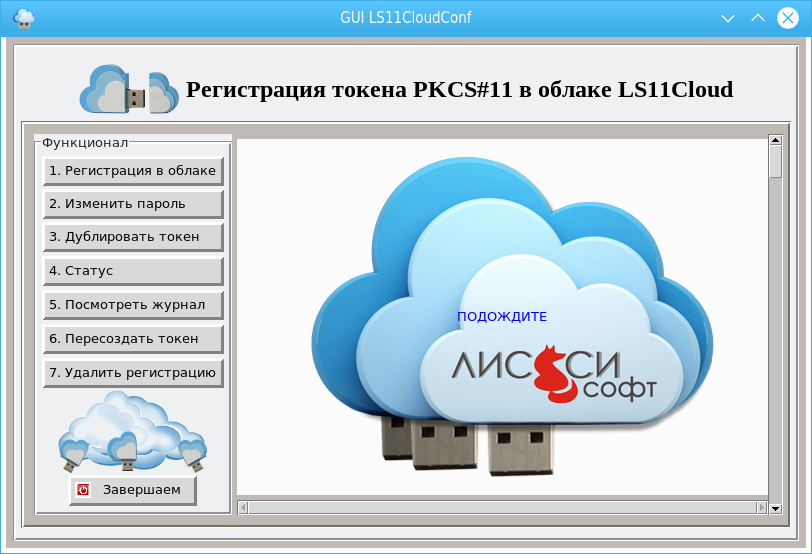

Другой способ подключиться к облаку токенов и получить персональный облачный токен состоит в использовании графической утилиты guils11cloud_config, ссылки для скачивания инсталляторов которой тоже даны в конце страницы. Утилита является самодостаточной, для ее использования ничего дополнительного ставить не надо. Достаточно скачать, запустить и следовать указаниям утилиты:

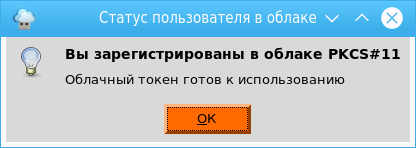

Если после старта утилиты guils11cloud_config появится следующее сообщение:

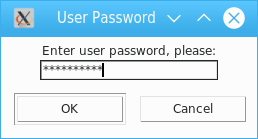

то это значит, что вы уже владеете персональным токеном PKCS#11 в облаке LS11CLOUD. При этом от вас может быть затребован пароль для доступа к облаку:

При этом библиотека LS11CLOUD будет находиться в папке ls11cloud домашнего каталога пользователя.

Имея на руках облачный токен вы можете использовать его как обычный токен PKCS#11 в различных приложениях, например, в браузере Redfox, для подписание PDF-документов в LibreOffice и т.д.

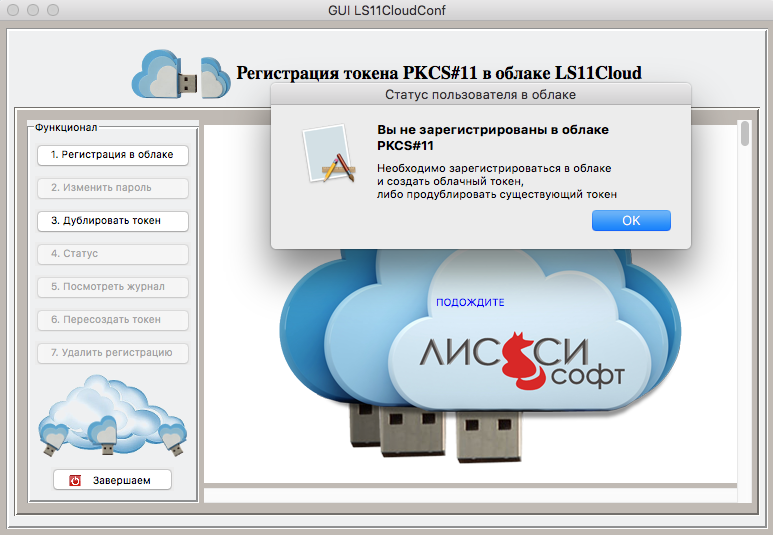

Но если на рабочем месте отсутствует регистрация в облачном токене, то появится следующее сообщение:

Если пользователь не имеет облачного токена, то ему следует нажать кнопку " 1. Регистрация токена":

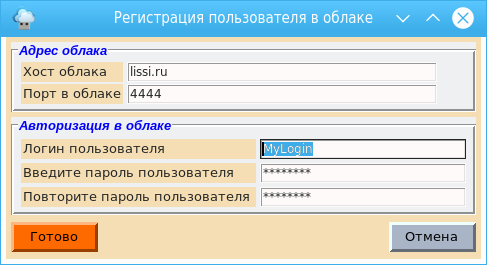

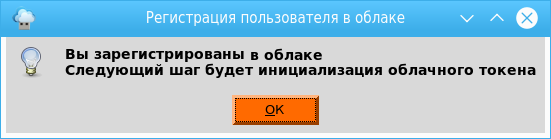

Во фрейме "Адрес облака" указывается адрес облака в сети (в данном случае это сеть Интернет). Во втором фрейме "Авторизация в облаке" задается логин пользователя, под которым он будет зарегистрирован в облаке, и пароль для доступа к облаку. Напомним, что это пароль, который будет использоваться для шифрования трафика по протоколу SESPAKE между пользователем и его облачным токеном. После нажатия кнопки "Готово" появится сообщение:

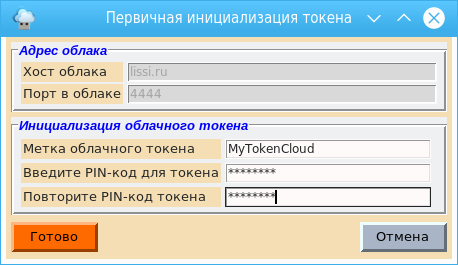

После нажатия кнопки "ОК" будет предложено фактически создать персональный облачный токен:

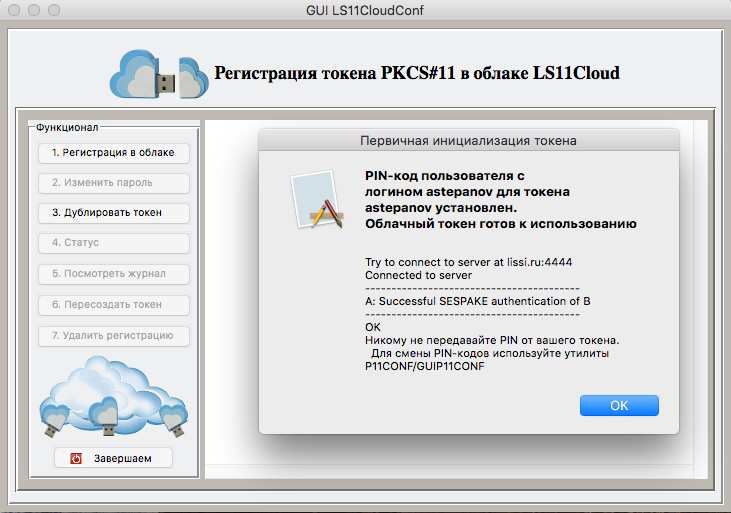

В информационном фрейме "Адрес облака" указан адрес нахождения облака. Во втором фрейме "Инициализация облачного токена" задается метка токена и PIN-код пользователя. И именно этот PIN-код и определяет персональность токена. Нажав кнопку "Готово" мы фактически даем добро на создание токена в облаке:

Ознакомиться с утилитой p11conf/guip11conf можно здесь.

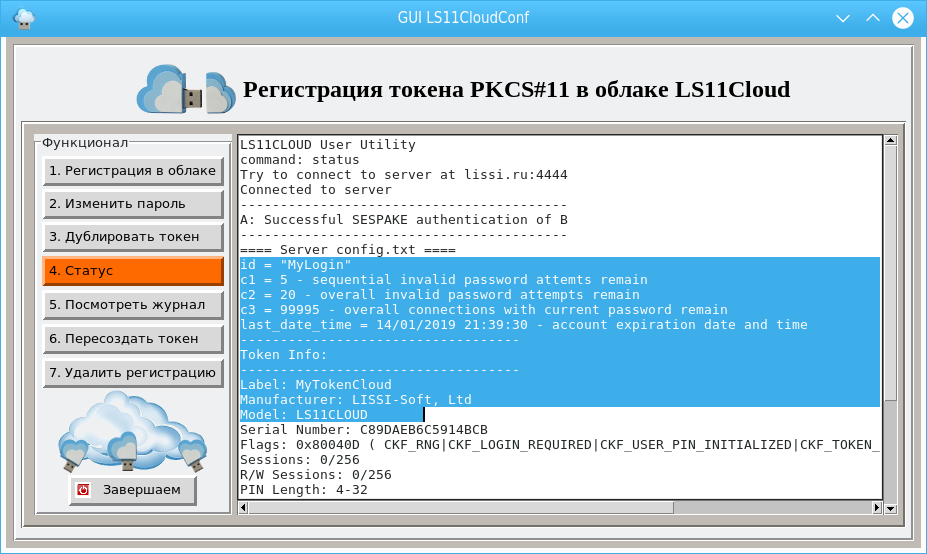

Если есть желание получить более подробную информацию о токене, то можно нажать кнопку "Статус":

Можно также воспользоваться графической утилитой FoxXCA из состава

СКЗИ "ЛИРССЛ-CSP".

Всё! Токен создан. Можно его использовать в приложениях.

После подготовки токена к работе рекомендуется проверить его работоспособность с помощью программ тестового проекта. Эти программы могут быть использованы в качестве примеров при разработке собственных программ, использующих криптографические токены с интерфейсом PKCS#11 v.2.40.

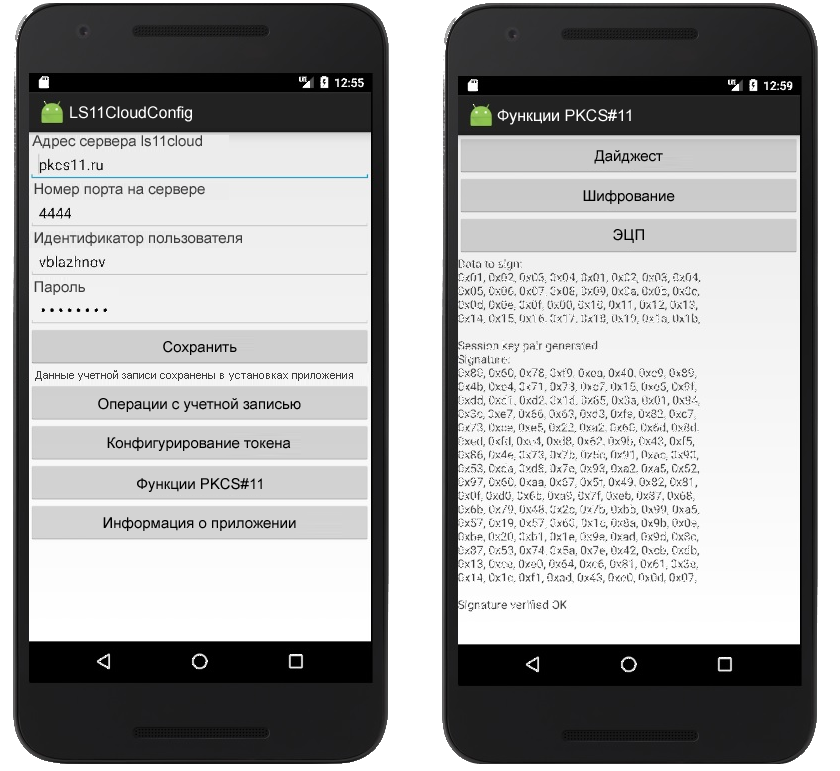

Облачный криптографический токен просто незаменим на мобильных платформах:

Вот и все, теперь можно заказывать «боевой» сертификат, устанавливать его в свой облачный токен и идти на сайт Госуслуг.

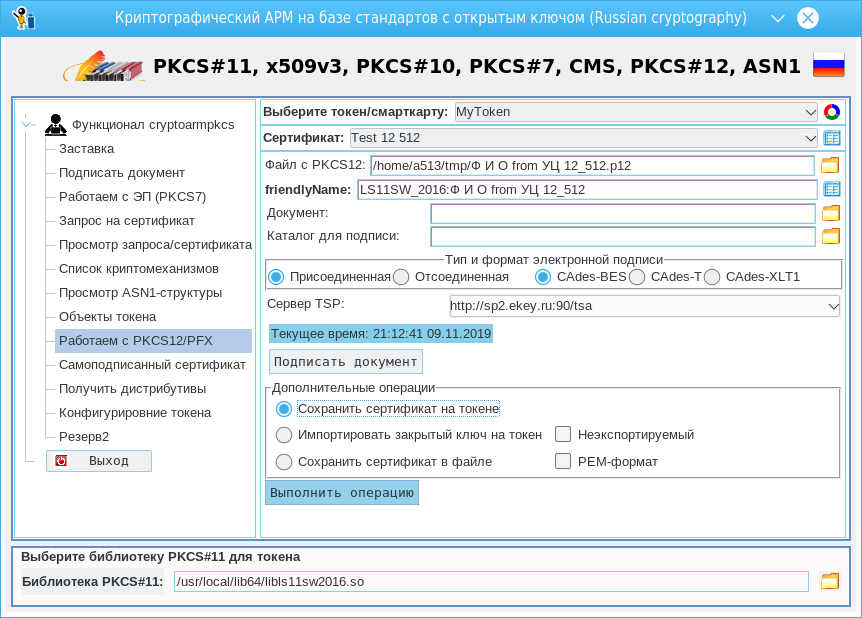

Можно ли перенести личный сертификат из криптопровайдера MS CSP (например, из КриптоПро-CSP или ЛИССИ-CSP)? Да, можно. Для этого сначала надо экспортировать личный сертификат вместе с закрытым ключом в защищенный контейнер PKCS#12, а затем импортировать в облачный токен. Проблем с экспортом в контейнер PKCS#12 в соответствии с требованиями ТК-26 у ЛИССИ-CSP нет. В случае КриптоПро-CSP или другого криптопровайдера можно воспользоваться утилитой резервного копирования P12FromGostCSP. Импортировать контейнер PKCS#12 в облачный токен LS11SW2016 можно в браузере Redfox, почтовом клиенте Redfoxmail. А можно воспользоваться утилитой cryptoarmpkcs:

Документация, инсталляторы, SDK

Внимание! Дистрибутивы обновлены 24.12.2018 г. Дистрибутивы и SDK по OS X добавлены 01.02.2019 г.

- Облачный токен LS11CLOUD. Руководство пользователя скачать

- Тестовый SDK-проект LS11CLOUD

- Инсталляторы LS11CLOUD

- Графическая утилита GUI_CLOUD_CONFIG для создания облачного токена:

LS11SW2

LS11SW2